| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | |||||

| 3 | 4 | 5 | 6 | 7 | 8 | 9 |

| 10 | 11 | 12 | 13 | 14 | 15 | 16 |

| 17 | 18 | 19 | 20 | 21 | 22 | 23 |

| 24 | 25 | 26 | 27 | 28 | 29 | 30 |

- android

- tabbar

- 앱바

- 테스트

- scroll

- Flutter

- 앱

- textfield

- activity

- viewmodel

- DART

- Kotlin

- TEST

- Dialog

- Compose

- livedata

- appbar

- Coroutines

- data

- CustomScrollView

- Button

- drift

- 계측

- ScrollView

- LifeCycle

- 안드로이드

- intent

- binding

- Navigation

- textview

- Today

- Total

Study Record

[암호] Window 사용자 암호 크랙 - chntpw CMD 본문

※ 참고 사이트

Cracking Windows Password Hash with Kali linux Live Booting

How to Crack Window Password with Kali Live Usb

1. 개요

악의적인 사용자에 의해 Window 사용자의 암호가 변경되었다고 가정한다.

이때, KaliLinux CD(LiveCD)를 장착하고 부팅 한 뒤, 윈도우 파티션을 마운트하고 관리자의 암호를 초기화한다.

다시 원래대로 부팅을 했을 때, 관리자로 들어가면 암호를 초기화했기 때문에 암호 없이 접속할 수 있다.

그 다음, 원하는 암호로 설정해준다.

→ KaliLinux CD : kali-linux-2019-W44-amd64.iso

2. 공격 실습

피해 사용자 : Window2008

환경 : Vmware

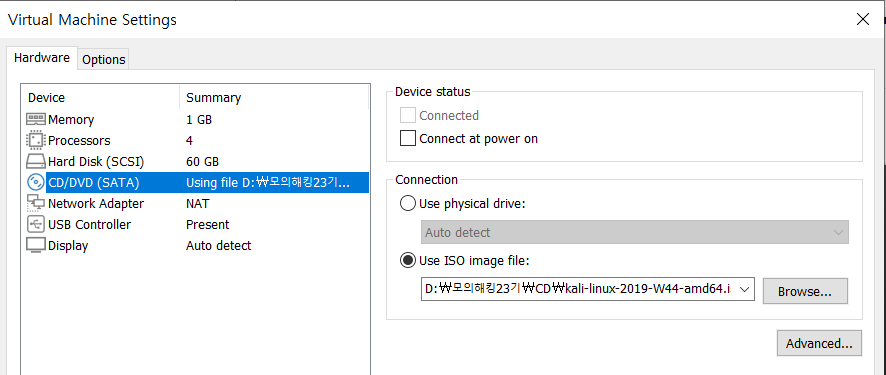

㉮ CD 드라이브를 선택해 KaliLinux CD 로 설정한다.

㉯ 부팅 순서를 바꾸기 위해 VM → Power → Power On to Firmware 를 실행한다.

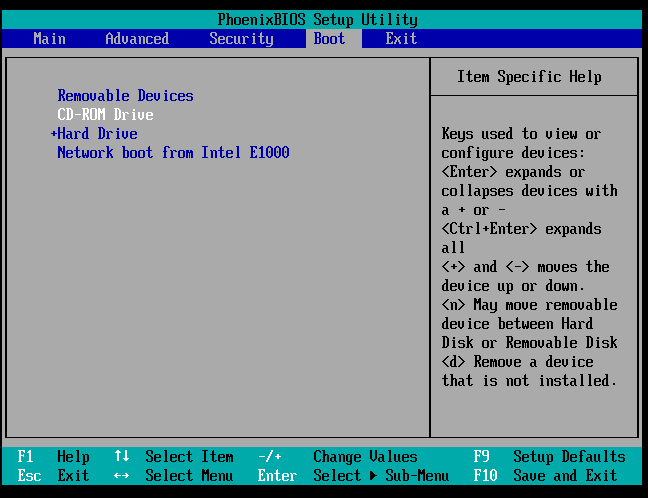

㉰ Boot 탭에서 CD-ROM Drive 에 [+] 기호를 눌러 제일 먼저 부팅되도록 한다.

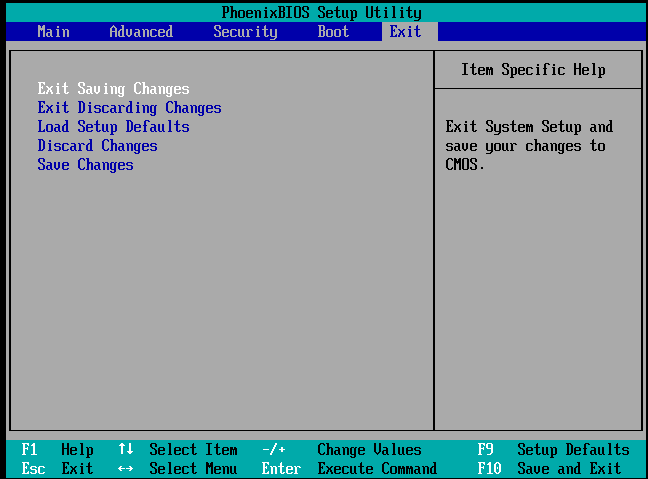

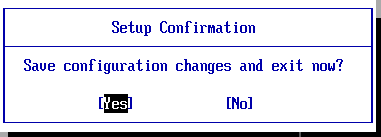

㉱ Exit 탭에서 Exit Saving Changes 를 선택해준다.

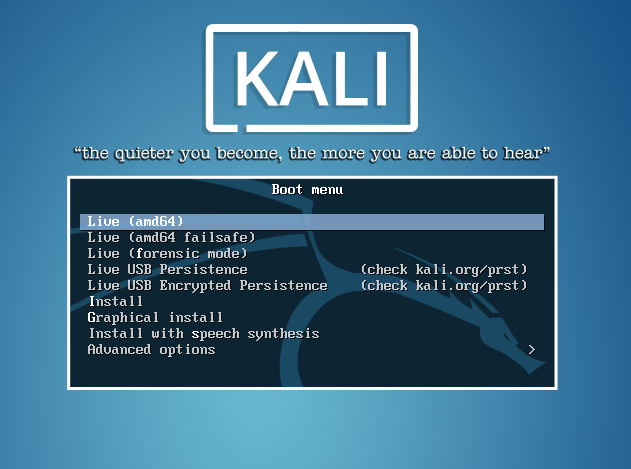

㉲ Live (amd64) 를 선택하여 부팅한다. - ID/Passwd : root/toor

㉳ 부팅이 완료된 후 터미널에서 lsblk 와 fdisk 명령어로 현재 디스크를 확인한다.

결과를 보니 /dev/sda2 가 현재 윈도우가 사용하는 디스크인 것으로 추정된다.

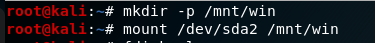

㉴ 마운트 포인트를 만들고 /dev/sda2 를 마운트시킨다.

# mkdir -p /mnt/win

# mount /dev/sda2 /mnt/win

# cd /mnt/win

# ls

/mnt/win 을 확인해보니 제대로 접근한 것을 확인할 수 있다.

㉵ SAM, system 파일이 있는 위치로 이동한다. - C:\Windows\System32\config\SAM

# cd Windows/System32/config

# ls -al SAM

※ SAM 파일은 사용자/그룹 계정 정보에 대한 데이터베이스를 관리하며 사용자의 암호 정보도 들어있다.

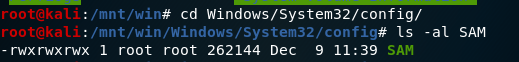

㉶ SAM 파일안의 내용 확인한다.

# chntpw -l SAM

Administrator 계정이 ADMIN 이며 Lock? 정보를 보니 활성상태인 것을 볼 수 있다. (dis/lock 이면 비활성 상태이다.)

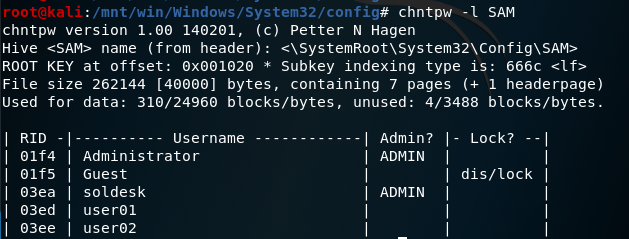

㉷ Administrator 계정의 암호를 초기화한다. - SAM 파일 편집

# chntpw -u Administrator SAM

1번 -> q -> y 를 선택한다. 만약 비활성 상태라면 2번을 실행하여 활성상태로 만들어준다.

㉸ poweroff 로 종료한 뒤, CD/DVD 설정에서 connect at power on 의 설정을 해제해준다.

현재 부팅시 CD/DVD 가 제일 먼저 확인되기 때문에 CD로 부팅하지 않기 위해 연결 설정을 해제해준다.

㉹ 다시 부팅하고 Administrator 계정으로 로그인을 시도하면 암호가 없이 들어가지는 것을 볼 수 있다.

'암호' 카테고리의 다른 글

| [암호] Window에서 private key를 가지고 리눅스 서버 접속 - putty (0) | 2021.12.10 |

|---|---|

| [암호] 메시지 인증 코드(MAC) (0) | 2021.12.10 |

| [암호] Window LM, NTLM 해시 크랙 - msfconsle (0) | 2021.12.09 |

| [암호] 해시 함수 (0) | 2021.12.09 |

| [암호] 하이브리드 암호 (0) | 2021.12.08 |